“想哭”(WannaCry)勒索病毒在今年5月13日利用微软视窗系统的一个名为“永恒之蓝”的系统漏洞,在各地肆虐。一时间全球陷入恐慌,许多电脑保安系统和防毒系统公司以及政府网络保安机构都对“想哭”勒索病毒发布警报。

正当全球在思考如何应对“想哭”勒索病毒时,“想哭”勒索病毒的散播和威胁在短短的两天内突然被一名电脑技术人员发现其终止开关掣就戛然而止。

在这时候,许多电脑保安专家和用户都有时间研究和探讨“想哭”勒索病毒背后的种种技术,进而研发许多针对“想哭”勒索病毒的解密工具。

新版Petya经网络迅速蔓延

不过,正当全球资安专家在研究“想哭”勒索病毒时,另一个运用“想哭”勒索病毒同样攻击手法的勒索病毒Petya于6月28日在欧洲等国家肆虐。Petya其实不是新勒索病毒,去年3月它已经现身,不过传播和扩散不大。但这次的Petya勒索病毒则是第三版,其汲取“想哭”勒索病毒攻击经验和手法,再引入蠕虫散播的功能,只要能感染到一台电脑,并在网络中侦查到使用SMBv1的电脑,它便能通过SMBv1散布,使之能在网络中迅速蔓延。

由于它的散布方式和“想哭”勒索病毒相似但又不尽相同,它散播方式也是使用“永恒之蓝”的系统漏洞和不安全的SMBv1服务协定,但它具备网络散播的功能,一旦攻击电脑和成功感染,它便直接加密硬碟。去年资安专家解破Petya勒索病毒的加密法并开发出解密工具,但这些工具在新版的Petya勒索病毒完全没有作用。由于新版Petya勒索病毒的强大,一些不明所以的资安专家便发出“即使更新系统也会中招”的不实警报,让电脑用户心惊胆跳。

勒索病毒散播

始于俄罗斯境内

不过,“想哭”和Petya勒索病毒是否真的如许多电脑系统保安及防毒系统厂家形容般可怕?

在2000年到来之前,由于电脑系统的年份设计问题,在2000年时电脑因不能辨认1900年和2000年的问题,可能引发大规模电脑当机和瘫痪,不少电脑系统保安和资安专家也发出各种的警报,让许多机构和电脑用户都对这名为“千年虫”的问题惶恐不安,同时也投入不少人力和物力要电脑系统平安过渡到公元2000年。然而到了公元2000年,电脑系统保安和资安专家所提的危机和事件都没发生。

同样的,在“想哭”勒索病毒的事件中,已有不少电脑系统保安和资安专家发出危言,然而,勒索病毒的散播和危害也并不是始于“想哭”勒索病毒。

勒索病毒原本是在俄罗斯境内盛行的电脑病毒,不过在2013年,这种病毒便流传到俄罗斯境外。在2013年加密勒索软体CryptoLocker出现之后,加密勒索软体成为骇客有效的获利模式,因此不只是大型企业,由于越来越多作业依靠电脑作业,也有极高比例的中小企业遭受攻击。

CRYAKL加密勒索病毒最难解

随着CryptoLocker的流行,加密形式的勒索软体开始进行大规模的攻击,在执法当局瓦解以前取得了估计300万美元的赎金。另一个加密勒索软体CryptoWall,被美国联邦调查局估计在2015年6月以前获得了超过180万美元的赎金。

随着加密勒索软体的不断演进,CryptoLocker和其分支在2014和2015年被卡巴斯基破解。不过CryptoLocker的变种,即被称为“索马里海盗电脑绑架”的Crypt0L0cker加密勒索软体在2015年卷土重来,受害灾数以三倍的速度成长,估计一天有3000万美元的进帐。目前已知的加密勒索软体有CryptoLocker、CryptoWall、Crypt0L0cker、TorrentLocker和Dirty Decrypt等,最新的自然是“想哭”(WannaCry)勒索病毒。而目前最难解的,应该是采用来自俄罗斯CRYAKL加密勒索软体的加密勒索病毒。这个加密勒索病毒利用AMMYY ADMIN入侵电脑,然后把电脑资料档案加密。更可怕的是,加密勒索病毒把CRYAKL加密勒索软体解密私人金钥寄存在远程伺服器中,只有骇客能取得存放远程伺服器中解密私人金钥,因此,要强行解锁不但要运用很多电脑运算,而且至少要2年时间才能算出解密演算法。

电脑资安厂家推出程式

助用户解加密档案

和恶名昭彰的CryptoWall和Crypt0L0cker加密勒索软体相比,“想哭”(WannaCry)勒索病毒并不复杂,解密和防范也相对的简单。在“想哭”(WannaCry)勒索病毒被终止散播后,不少的电脑资安厂家都推出自家的解毒和解密程式。

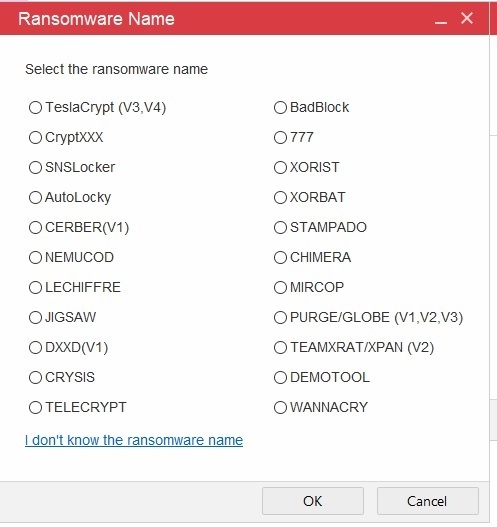

著名的电脑防毒系统厂家趋势科技(TrendMicro)推出一个简易的加密勒索软体解密工具RansomwareFileDecryptor 1.0.1664 MUI,让电脑用户能在第一时间为勒索病毒中毒电脑解开被加密的档案。这个解密工具基本上可以解锁约20种加密勒索软体的加密编程,但趋势科技也明言,勒索病毒在不断改进,因此对勒索病毒解密工具无法100%可以解密,加强防护机制才是根本之道。

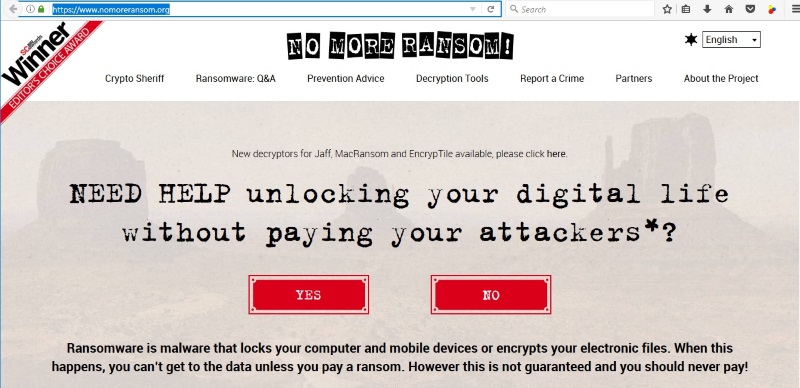

与此同时,一些电脑资安工程师也对加密勒索软体宣战,至少有两个自愿性的网站已成立,协助被加密勒索病毒加密档案的电脑用户提供解决方案和解密方法。

No More Ransomwaret网站(https://www.nomoreransom.org)为电脑用户提供各种解密软体的谘询,而ID Ransomware网站则协助电脑用户鉴定被加密勒索病毒加密的档案所采用的加密演算方式。

其实任何的解密或解锁是一种中毒后解救之法,随着病毒的不断精进,解密或解锁也未必有效,不断更新系统补丁才是王道。只有确保电脑系统安装最新的补丁,不时更新电脑系统的服务协定,并把所有发现的漏洞都堵阻,电脑病毒是无机可趁,电脑系统才能“永保安康”,电脑防毒系统只是次线的防护,这世上只有懒惰的电脑用户才有不安全的电脑!

e5c3024e-c853-4438-8cfd-f20d5c737bfc_zsize.jpg)

4c045b53-c5d0-46c3-a3a4-ca240edaec38_zsize.jpg)